Redes

Para uso escolar e Informativo Blog creado para dar informacion sobre que son las Redes Informaticas con ayuda de varios sitios de internet

viernes, 4 de abril de 2014

Sistemas operativos de Red

Un sistema operativo de red es un sistema

operativo de computadora diseñado para administrar y apoyar a las

estaciones de trabajo, computadoras personales y servidores normalmente

conectados a una red de área local. La lista de sistemas operativos

de red incluye al LANtastic de Artisoft, Banyan VINES, NetWare de

Novell y LAN Manager de Microsoft. Algunas de las funciones principales

de un sistema operativo de red son compartir impresoras, sistemas de

archivos comunes, compartición de bases de datos y aplicaciones,

administración del directorio de nombres de la red y la habilidad de

efectuar un servicio de limpieza para el sistema de red.

Normas IEEE, ANSI e ISO orientadas a Redes

ANSI

(Instituto Nacional Americano de Normalización) Organización voluntaria compuesta por corporativas, organismos del gobierno y otros miembros que coordinan las actividades relacionadas con estándares, aprueban los estándares nacionales de los EE.UU. y desarrollan posiciones en nombre de los Estados Unidos ante organizaciones internacionales de estándares. ANSI ayuda a desarrollar estándares de los EE.UU. e internacionales en relación con, entre otras cosas, comunicaciones y networking. ANSI es miembro de la IEC (Comisión Electrotécnica Internacional), y la Organización internacional para la Normalización.

Normas para Cableado Estructurado

El cableado estructurado está diseñado para usarse en cualquier cosa, en cualquier lugar, y en cualquier momento. Elimina la necesidad de seguir las reglas de un proveedor en particular, concernientes a tipos de cable, conectores, distancias, o topologías. Permite instalar una sola vez el cableado, y después adaptarlo a cualquier aplicación, desde telefonía, hasta redes locales Ehernet o Token Ring,

La norma central que especifica un género de sistema de cableado para telecomunicaciones

Es la norma ANSI/TIA/EIA-568-A, "Norma para construcción comercial de cableado de telecomunicaciones". Esta norma fue desarrollada y aprobada por comités del Instituto Nacional Americano de Normas (ANSI), la Asociación de la Industria de Telecomunicaciones (TIA), y la Asociación de la Industria Electrónica, (EIA) La norma establece criterios técnicos y de rendimiento para diversos componentes y configuraciones de sistemas. Además, hay un número de normas relacionadas que deben seguirse con apego

Dichas normas incluyen la ANSI/EIA/TIA-569, "Norma de construcción comercial para vías y espacios de telecomunicaciones", que proporciona directrices para conformar ubicaciones, áreas, y vías a través de las cuales se instalan los equipos y medios de telecomunicaciones.

Otra norma relacionada es la ANSI/TIA/EIA-606, "Norma de administración para la infraestructura de telecomunicaciones en edificios comerciales". Proporciona normas para la codificación de colores, etiquetado, y documentación de un sistema de cableado instalado. Seguir esta norma, permite una mejor administración de una red, creando un método de seguimiento de los traslados, cambios y adiciones. Facilita además la localización de fallas, detallando cada cable tendido por características

ANSI/TIA/EIA-607, "Requisitos de aterrizado y protección para telecomunicaciones en edificios comerciales", que dicta prácticas para instalar sistemas de aterrizado que aseguren un nivel confiable de referencia a tierra eléctrica, para todos los equipos.

Cada uno de estas normas funciona en conjunto con la 568-A. Cuando se diseña e instala cualquier sistema de telecomunicaciones, se deben revisar las normas adicionales como el código eléctrico nacional (NEC) de los E.U.A., o las leyes y previsiones locales como las especificaciones NOM (Norma Oficial Mexicana).

Subsistemas de la norma ISO/TIA/EIA-568-A

consiste de 7 subsistemas funcionales:

La norma 568-A especifica que un sistema de

cableado estructurado utiliza una topología permite cambios al nivel de

aplicativo tales como ir de aplicaciones basadas en anillos o

cadenas, a otras de orientación lineal, sin cambio alguno

al cableado físico, ahorrando por consiguiente, tiempo, dinero, y

esfuerzo.

La norma 568-A especifica que un sistema de

cableado estructurado utiliza una topología permite cambios al nivel de

aplicativo tales como ir de aplicaciones basadas en anillos o

cadenas, a otras de orientación lineal, sin cambio alguno

al cableado físico, ahorrando por consiguiente, tiempo, dinero, y

esfuerzo.

(Organización Internacional para la

Normalización)

Organización internacional que tiene a su cargo una amplia gama de estándares, incluyendo aquellos referidos al networking. ISO desarrolló el modelo de referencia OSI, un modelo popular de referencia de networking.

La ISO establece en julio de 1994 la norma is 11801 que define una instalación completa (componente y conexiones) y valida la utilización de los cable de 100 o mega o 120 o mega.

La ISO 11801 actualmente trabaja en conjunto para unificar criterios. Las ventaja de la ISO es fundamental ya que facilita la detección de las fallas que al momento de producirse esto afecte solamente a la estación que depende de esta conexión, permite una mayor flexibilidad para la expansión, eliminación y cambio de usuario del sistema. Los costos de instalación de UTP son superiores a los de coaxial, pero se evitan las perdida económica producida por la caída del sistema por cuanto se afecte solamente un dispositivo.

La ISO 11801 reitera la categoría EIA/TIA (Asociación de industria eléctricas y telecomunicaciones). Este define las clases de aplicación y es denominado estándar de cableado de telecomunicaciones para edificio comerciales.

Organización profesional cuyas actividades

incluyen el desarrollo de

estándares de comunicaciones y redes. Los

estándares de LAN de IEEE

son los estándares de mayor importancia para las LAN de la

actualidad.

A continuación algunos estándares de la LAN de IEEE:

IEEE 802.1: Cubre la administración de redes y otros aspectos relacionados con la LAN.

IEEE 802.2: Protocolo de LAN de IEEE que especifica una implementación del la subcapa LLC de la capa de enlace de datos. IEEE maneja errores, entramados, control de flujo y la interfaz de servicio de la capa de red (capa 3). Se utiliza en las LAN IEEE 802.3 e IEEE 802.5.

IEEE 802.3: Protocolo de IEEE para LAN que especifica la implementación de la capas física y de la subcapa MAC de la capa de enlace de datos. IEEE 802.3 utiliza el acceso CSMA/CD a varias velocidades a través de diversos medios físicos. Las extensiones del estándar IEEE 802.3 especifican implementaciones para fast Ethernet. Las variaciones físicas de las especificación IEEE 802.3 original incluyen 10Base2, 10Base5, 10BaseF, 10BaseT, y 10Broad36. Las variaciones físicas para Fast Ethernet incluyen 100BaseTX y 100BaseFX.

IEEE 802.4: Especifica el bus de señal pasante.

IEEE 802.5: Protocolo de LAN IEEE que especifica la implementación de la capa físicas y de la subcapa MAC de la capa de enlace de datos. IEEE 802.5 usa de acceso de transmisión de tokens a 4 Mbps ó 16 Mbps en cableado STP O UTP y de punto de vista funcional y operacional es equivalente a token Ring de IBM.

(Instituto Nacional Americano de Normalización) Organización voluntaria compuesta por corporativas, organismos del gobierno y otros miembros que coordinan las actividades relacionadas con estándares, aprueban los estándares nacionales de los EE.UU. y desarrollan posiciones en nombre de los Estados Unidos ante organizaciones internacionales de estándares. ANSI ayuda a desarrollar estándares de los EE.UU. e internacionales en relación con, entre otras cosas, comunicaciones y networking. ANSI es miembro de la IEC (Comisión Electrotécnica Internacional), y la Organización internacional para la Normalización.

Normas para Cableado Estructurado

El cableado estructurado está diseñado para usarse en cualquier cosa, en cualquier lugar, y en cualquier momento. Elimina la necesidad de seguir las reglas de un proveedor en particular, concernientes a tipos de cable, conectores, distancias, o topologías. Permite instalar una sola vez el cableado, y después adaptarlo a cualquier aplicación, desde telefonía, hasta redes locales Ehernet o Token Ring,

La norma central que especifica un género de sistema de cableado para telecomunicaciones

Es la norma ANSI/TIA/EIA-568-A, "Norma para construcción comercial de cableado de telecomunicaciones". Esta norma fue desarrollada y aprobada por comités del Instituto Nacional Americano de Normas (ANSI), la Asociación de la Industria de Telecomunicaciones (TIA), y la Asociación de la Industria Electrónica, (EIA) La norma establece criterios técnicos y de rendimiento para diversos componentes y configuraciones de sistemas. Además, hay un número de normas relacionadas que deben seguirse con apego

Dichas normas incluyen la ANSI/EIA/TIA-569, "Norma de construcción comercial para vías y espacios de telecomunicaciones", que proporciona directrices para conformar ubicaciones, áreas, y vías a través de las cuales se instalan los equipos y medios de telecomunicaciones.

Otra norma relacionada es la ANSI/TIA/EIA-606, "Norma de administración para la infraestructura de telecomunicaciones en edificios comerciales". Proporciona normas para la codificación de colores, etiquetado, y documentación de un sistema de cableado instalado. Seguir esta norma, permite una mejor administración de una red, creando un método de seguimiento de los traslados, cambios y adiciones. Facilita además la localización de fallas, detallando cada cable tendido por características

ANSI/TIA/EIA-607, "Requisitos de aterrizado y protección para telecomunicaciones en edificios comerciales", que dicta prácticas para instalar sistemas de aterrizado que aseguren un nivel confiable de referencia a tierra eléctrica, para todos los equipos.

Cada uno de estas normas funciona en conjunto con la 568-A. Cuando se diseña e instala cualquier sistema de telecomunicaciones, se deben revisar las normas adicionales como el código eléctrico nacional (NEC) de los E.U.A., o las leyes y previsiones locales como las especificaciones NOM (Norma Oficial Mexicana).

Subsistemas de la norma ISO/TIA/EIA-568-A

consiste de 7 subsistemas funcionales:

- Instalación de , o acometida, es el punto donde la instalación y dispositivos asociados entran al edificio. Este punto puede estar utilizado por servicios de redes públicas, redes privadas del cliente, o ambas. están ubicados los dispositivos de protección para sobrecargas de voltaje.

- sala de máquinas o equipos es un espacio centralizado para el equipo de telecomunicaciones que da servicio a los usuarios en el edificio

- El eje de cableado central proporciona interconexión entre los gabinetes de telecomunicaciones Consiste de cables centrales, interconexiones principales e intermedias, terminaciones mecánicas, y puentes de interconexión.

- Gabinete de telecomunicaciones es donde terminan en sus conectores compatibles, los cables de distribución horizontal.

- El cableado horizontal consiste en el medio físico usado para conectar cada toma o salida a un gabinete. Se pueden usar varios tipos de cable para la distribución horizontal.

- El área de trabajo, sus componentes llevan las telecomunicaciones desde la unión de la toma o salida y su conector donde termina el sistema de cableado horizontal, al equipo o estación de trabajo del usuario.

- Cableado de backbone: El propósito es proveer interconexión entre edificio sala de equipo y closet de telecomunicaciones y además incluye los medios de transmisión, intermediario y terminaciones mecánica, utiliza una estructura convencional tipo estrella

Organización internacional que tiene a su cargo una amplia gama de estándares, incluyendo aquellos referidos al networking. ISO desarrolló el modelo de referencia OSI, un modelo popular de referencia de networking.

La ISO establece en julio de 1994 la norma is 11801 que define una instalación completa (componente y conexiones) y valida la utilización de los cable de 100 o mega o 120 o mega.

La ISO 11801 actualmente trabaja en conjunto para unificar criterios. Las ventaja de la ISO es fundamental ya que facilita la detección de las fallas que al momento de producirse esto afecte solamente a la estación que depende de esta conexión, permite una mayor flexibilidad para la expansión, eliminación y cambio de usuario del sistema. Los costos de instalación de UTP son superiores a los de coaxial, pero se evitan las perdida económica producida por la caída del sistema por cuanto se afecte solamente un dispositivo.

La ISO 11801 reitera la categoría EIA/TIA (Asociación de industria eléctricas y telecomunicaciones). Este define las clases de aplicación y es denominado estándar de cableado de telecomunicaciones para edificio comerciales.

A continuación algunos estándares de la LAN de IEEE:

IEEE 802.1: Cubre la administración de redes y otros aspectos relacionados con la LAN.

IEEE 802.2: Protocolo de LAN de IEEE que especifica una implementación del la subcapa LLC de la capa de enlace de datos. IEEE maneja errores, entramados, control de flujo y la interfaz de servicio de la capa de red (capa 3). Se utiliza en las LAN IEEE 802.3 e IEEE 802.5.

IEEE 802.3: Protocolo de IEEE para LAN que especifica la implementación de la capas física y de la subcapa MAC de la capa de enlace de datos. IEEE 802.3 utiliza el acceso CSMA/CD a varias velocidades a través de diversos medios físicos. Las extensiones del estándar IEEE 802.3 especifican implementaciones para fast Ethernet. Las variaciones físicas de las especificación IEEE 802.3 original incluyen 10Base2, 10Base5, 10BaseF, 10BaseT, y 10Broad36. Las variaciones físicas para Fast Ethernet incluyen 100BaseTX y 100BaseFX.

IEEE 802.4: Especifica el bus de señal pasante.

IEEE 802.5: Protocolo de LAN IEEE que especifica la implementación de la capa físicas y de la subcapa MAC de la capa de enlace de datos. IEEE 802.5 usa de acceso de transmisión de tokens a 4 Mbps ó 16 Mbps en cableado STP O UTP y de punto de vista funcional y operacional es equivalente a token Ring de IBM.

|

802.1 Describe la relación de los estándares con el modelo OSI, temas de interconexión y de administración de redes. |

||

|

802.3 CSMA/CA |

802.4 Bus De señal pasante |

802.5 anillo de señal pasante |

| 802.2 Control de enlace lógico estándar IEEE. |

Puertos de Modems

Puertos Lógicos de Red: suelen estar numerados "para de esta

forma poder identificar la aplicación que lo usa. La implementación del

protocolo en el destino utilizará ese número para decidir a qué programa

entregará los datos recibidos. Esta asignación de puertos permite a una

máquina establecer simultáneamente diversas conexiones con máquinas

distintas, ya que todos los paquetes que se reciben tienen la misma

dirección, pero van dirigidos a puertos diferentes."

Originalmente estos números de puertos fueron usados solo por TCP y

UDP, pero ahora también los utilizan SCTP y DCCP. Estos

protocolos pertenecen al cuarto nivel del modelo OSI, encargados de la

transferencia libre de errores de los datos entre el emisor y el

receptor, aunque no estén directamente conectados, así como de mantener

el flujo de la red.

Existen 65535 puertos logicos de red. Aunque podemos usar cualquiera de ellos para cualquier protocolo, existe una entidad, la IANA, encargada de su asignación, la cual creó tres categorías:

Lista de Numeros de Puertos más usados o comunes.

Según datos recogidos por con Wireshark durante la realización/practica de la Tarea 2 de Redes -Analizadores de Protocolos- y el articulo Anexo:Números de puerto de la Wikipedia).

Existen 65535 puertos logicos de red. Aunque podemos usar cualquiera de ellos para cualquier protocolo, existe una entidad, la IANA, encargada de su asignación, la cual creó tres categorías:

- Puertos bien conocidos: Puertos del 0 al 1023 son puertos reservados para el sistema operativo y usados por "Protocolos Bien Conocidos" como por ejemplo HTTP (servidor Web), POP3/SMTP (servidor de e-mail), Telnet y FTP.

- Puertos registrados: Comprendidos entre 1024 y 49151 son denominados "registrados" y pueden ser usados por cualquier aplicación. Existe una lista publica en la web del IANA (o también en Wikipedia) donde se puede ver qué protocolo usa cada uno de ellos.

- Puertos dinamicos o privados: Comprendidos entre los números 49152 y 65535 son denominados dinámicos o privados, normalmente se asignan en forma dinámica a las aplicaciones de clientes al iniciarse la conexión. Su uso es poco común, son usados en conexiones peer to peer (P2P).

Lista de Numeros de Puertos más usados o comunes.

Según datos recogidos por con Wireshark durante la realización/practica de la Tarea 2 de Redes -Analizadores de Protocolos- y el articulo Anexo:Números de puerto de la Wikipedia).

| Puerto | Nombre | Información |

|---|---|---|

| 20 | FTP Data | Puerto utilizado en modo activo para el proceso de transferencia de datos FTP. |

| 21 | FTP | Servicio para compartir archivos FTP. |

| 22 | SSH | Secure SHell, utilizado principalmente para conexión por línea de comandos entre otras muchas funciones. Uso casi exclusivo para Linux, en Windows algunas aplicaciones pueden abrirlo. |

| 23 | Telnet | TELecommunication NETwork permite controlar un equipo remotamente. Puerto potencialmente peligroso. |

| 25 | SMTP | TELecommunication NETwork, usado para envío de correo electrónico. Un puerto muy escaneado para aprovechar vulnerabilidades para el envío de SPAM. Asegúrate de validar usuarios para el envío de correo. |

| 53 | DNS | Sistema de nombre de dominio, utilizado para resolver la dirección IP de un dominio. |

| 59 | DCC | Direct Client-to-Client, usado de forma predeterminada para el envío de ficheros en algunos programas como IRC. |

| 79 | Finger | Informa al cliente datos sobre los usuarios conectados a un determinado servicios del servidor. Puede revelar información no deseada. |

| 80 | HTTP | Servidor Web. Utilizado para navegación web. Este servicio por si solo ya supone un riesgo, suele ser escaneado y se las ingenian para encontrar nuevas entradas por el. |

| 110 | POP3 | Una de las formas de acceder a los correos de tu cuenta de correo electrónico personal. |

| 113 | IDENT | Un antiguo sistema de identificación de usuarios. Puerto potencialmente peligroso. |

| 119 | NNTP | Servidor de noticias. |

| 135 | NetBIOS | Remote Procedure Calls. Usado para compartir tus archivos en red, usar unicamente en red local y no hacia Internet, ya que cualquiera podría acceder al contenido que compartas de tu ordenador. Es habitual encontrarlo abierto en Windows. |

| 139 | NetBIOS | Usado para compartir servicios compartidos de impresoras y/o archivos. Potencialmente peligroso si se encuentra abierto ya que se puede acceder a un gran contenido del equipo. |

| 143 | IMAP | Otra forma de acceder a los correos electrónicos de tu cuenta de correo electrónico personal. Mas moderna que el POP3 y con una funcionalidad similar. |

| 389 | LDAP | Lightweight Directory Access Protocol. Es un protocolo a nivel de aplicación que permite el acceso a un servicio de directorio ordenado y distribuido para buscar diversa información en un entorno de red. |

| 443 | HTTPS | Usado para navegación Web en modo seguro. Se usa junto con un certificado de seguridad. Los comercios electrónicos por ejemplo aseguran sus ventas gracias a este servicio. |

| 445 | MSFT DS | Server Message Block. Puede considerarse un puerto peligroso. |

| 563 | POP3 SSL | Conexión POP3 pero con cifrado SSL. Una forma más segura de acceder a los correos electrónicos de tu cuenta personal ya que el intercambio de datos se realiza cifrado por medio de Secure Socket Layer (SSL). |

| 993 | IMAP4 SSL | Una forma más segura de acceder a los correos de tu cuenta personal por medio cifrado Secure Socket Layer (SSL), cifrando los datos de la comunicación. |

| 995 | POP3 SSL | Conexión POP3 pero con cifrado SSL. Una forma más segura de acceder a los correos electrónicos de tu cuenta personal ya que el intercambio de datos se realiza cifrado por medio de Secure Socket Layer (SSL). |

| 1080 | Proxy | Servicio de proxy. Garantiza a los clientes del servicio mas seguridad en las conexiones en Internet, ya que tu IP no aparece en las conexiones, apareciendo la IP del servidor proxy. |

| 1723 | PPTP | Virtual private network (VPN). Puerto usado para conectar equipos por medio de Red Privada Virtual. |

| 3306 | MySQL | Base de datos MySQL. La base de datos usada de forma mas frecuente como complemento a las paginas web dinámicas. |

| 5000 | UPnP | Universal Plug'n'Play, facilita el reconocimiento de periféricos pero innecesario para Internet. |

| 8080 | Proxy Web | Una forma de navegar de forma mas privada por Internet, ya que el servidor oculta tu IP al navegar por Internet. |

Subnetting (Subred)

Subredes

Los administradores de sistemas pueden dividir todavía más una red TCP/IP de clase A, B o C en subredes. Esto suele ser necesario al reconciliar el esquema de direcciones lógicas de Internet (el mundo abstracto de direcciones IP y subredes) con las redes físicas que se usan en el mundo real.El administrador del sistema que asigna un bloque de direcciones IP puede estar administrando redes que no se organizan de una forma que encaje fácilmente con estas direcciones. Por ejemplo, suponga que tiene una red de área extensa con 150 hosts en tres redes de ciudades diferentes que se conectan mediante un enrutador TCP/IP. Cada una de estas tres redes tiene 50 hosts. Se le asigna la red de clase C 192.168.123.0. (Esto sirve como ejemplo, ya que esta dirección está dentro de un intervalo que realmente no se asigna en Internet). Esto significa que puede usar las direcciones entre 192.168.123.1 y 192.168.123.254 para los 150 hosts.

Hay dos direcciones que no se pueden usar en el ejemplo: 192.168.123.0 y 192.168.123.255. Esto se debe a que las direcciones binarias con la parte correspondiente al host igual a todo unos o todo ceros no son válidas. La dirección cero no es válida porque se usa para especificar una red sin indicar un host. La dirección 255 (en notación binaria, una dirección de host igual a todo unos) se usa para difundir un mensaje a cada host de una red. Simplemente recuerde que la primera y la última dirección de cualquier red o subred no se pueden asignar a ningún host individual.

Ahora debería ser capaz de asignar direcciones IP a 254 hosts. Esto funciona correctamente si los 150 equipos están en una única red. Sin embargo, sus 150 equipos se hallan en tres redes físicas independientes. En lugar de solicitar más bloques de direcciones para cada red, divide su red en subredes, lo que le permite usar un bloque de direcciones en varias redes físicas.

En este caso, divide la red en cuatro subredes mediante una máscara de subred que hace que la dirección de red sea más larga y que el intervalo posible de direcciones de host sea menor. En otras palabras, está "tomando prestados" algunos de los bits que se suelen usar para la dirección del host y los está usando para la parte correspondiente a la red. La máscara de subred 255.255.255.192 le da cuatro redes de 62 hosts cada una. Esto funciona porque, en notación binaria, 255.255.255.192 es lo mismo que 1111111.11111111.1111111.11000000. Los primeros dos dígitos del último octeto se convierten en direcciones de red, con lo que se obtienen las redes adicionales 00000000 (0), 01000000 (64), 10000000 (128) y 11000000 (192). (Algunos administradores solo usarán dos de las subredes usando 255.255.255.192 como máscara de subred. Para obtener más información acerca de este tema, consulte el documento RFC 1878). En estas cuatro redes, los últimos seis dígitos binarios se pueden emplear para las direcciones de host.

Al utilizar la máscara de subred 255.255.255.192, la red 192.168.123.0 se convierte en las cuatro redes 192.168.123.0, 192.168.123.64, 192.168.123.128 y 192.168.123.192. Estas cuatro redes tendrían como direcciones de host válidas:

192.168.123.1-62

192.168.123.65-126

192.168.123.129-190

192.168.123.193-254

Puede ver cómo funciona esto si examina las dos direcciones de host 192.168.123.71 y 192.168.123.133. Si utilizó la máscara de subred predeterminada de clase C 255.255.255.0, ambas direcciones están en la red 192.168.123.0. Sin embargo, si utilizó la máscara de subred 255.255.255.192, se encuentran en redes diferentes: 192.168.123.71 se encuentra en la red 192.168.123.64 y 192.168.123.133 en la red 192.168.123.128.

Direcciones IP´s

Una dirección IP es un número que identifica de manera lógica y jerárquica a un dispositivo dentro de la red.

En la versión 4 de TCP/IP estas direcciones están formadas por cuatro grupos de tres dígitos numéricos, de los que no se muestran los 0 a la izquierda del número, salvo que el valor del grupo sea 0.

El valor de estos grupos está comprendido entre 0 y 255, pero no todos los valores están disponibles para designar una dirección IP de usuario válida, ya que muchos de ellos están reservados para direcciones concretas.

La Internet Corporation for Assigned Names and Numbers (ICANN) reconoce tres clases de direcciones IP:

Clase A:

En esta clase se reserva el primer grupo a la identificación de la red, quedando los tres siguientes para identificar los diferentes host. Los rangos de esta clase están comprendidos entre 1.0.0.0 y 127.255.255.255. Actualmente la ICANN asigna redes de este grupo a gobiernos de todo el mundo, aunque hay algunas grandes empresas que tienen asignadas IP's de esta clase.

Clase B:

En esta clase se reservan los dos primeros grupos a la identificación de la red, quedando los dos siguientes para identificar los diferentes host. Los rangos de esta clase están comprendidos entre 128.0.0.0 y 191.255.255.255. Actualmente la ICANN asigna redes de este grupo a grandes y medianas empresas.

Clase C:

En esta clase se reservan los tres primeros grupos a la identificación de la red, quedando el último para identificar los diferentes hosts. Los rangos de esta clase están comprendidos entre 192.0.0.0 y 223.255.255.255. Actualmente la ICANN asigna redes de este grupo a aquellos que lo solicitan.

Dentro de estas clases hay otra serie de asignaciones:

- La dirección 0.0.0.0 se utiliza por las máquinas cuando están arrancando o no se les ha asignado dirección.

- La dirección que tiene su parte de host a cero sirve para definir la red en la que se ubica. Se denomina dirección de red.

- La dirección que tiene su parte de host a unos sirve para comunicar con todos los hosts de la red en la que se ubica. Se denomina Dirección de broadcast.

- Las direcciones 127.x.x.x se reservan para pruebas de retroalimentación. Se denomina Dirección de bucle local o loopback.

Al usuario lo que más le interesa es un grupo de direcciones IP que no están asignadas dentro de cada grupo. Son las que reciben el nombre de Redes privadas, y son las que pueden ser utilizadas por los hosts que usan traducción de dirección de red (NAT) para conectarse a Internet o por los hosts que no se conectan a Internet.

En una misma red no puede haber dos direcciones iguales, pero sí se pueden repetir en dos redes privadas que no tengan conexión entre sí. Las direcciones privadas dentro de cada clase son:

- Clase A: 10.0.0.0 a 10.255.255.255 (8 bits red, 24 bits hosts)

- Clase B: 172.16.0.0 a 172.31.255.255 (16 bits red, 16 bits hosts)

- Clase C: 192.168.0.0 a 192.168.255.255 (24 bits red, 8 bits hosts)

Pero no es esta la única dirección de tipo TCP/IP que tenemos en nuestra red. Vamos a ver los diferentes tipos y a qué corresponde cada uno de ellos:

Dirección IP:

Es la que hemos visto hasta el momento, y sirve para identificar a nuestra máquina. Esta dirección puede ser a su vez de dos tipos diferentes:

- IP pública:

Es la dirección IP con la que nos identificamos al conectarnos a otras redes (Internet). Esta IP nos la asigna nuestro proveedor ISP, y no tenemos control sobre ella. A su vez puede ser de dos tipos diferentes:

- IP estática:

Es cuando tenemos una dirección IP fija asignada. Este tipo es poco utilizado, carece de interés para el usuario doméstico y además los proveedores ISP suelen cobrar un suplemento por ellas.

- IP dinámica:

Es la utilizada habitualmente. Nuestro proveedor ISP nos asigna al conectarnos a la red (Internet) una dirección que tenga disponible en ese momento. Esta dirección cambia cada vez que nos desconectamos de Internet y nos volvemos a conectar.

OJO: desconectarse de Internet y volver a conectarse NO es cerrar y volver a abrir el explorador de Internet, sino que es, en el caso de un router, apagar el router y volver a encenderlo pasado un tiempo (normalmente más de 5 minutos) o bien en el caso de utilizar un módem cuando apagamos éste (o en ese caso cerramos la conexión).

Hay que recordar que esta IP se le asigna al equipo que conecta con Internet, entendiéndose como equipo al módem o router.

- IP privada:

Es la dirección IP de cada equipo (ordenador o cualquier elemento que se conecte a través del protocolo TCP/IP) de nuestra red.

Al contrario de lo que ocurre con la IP pública, la IP privada sí que la asignamos nosotros, aunque se puede asignar de forma automática (mediante DHCP).

En la versión 4 de TCP/IP estas direcciones están formadas por cuatro grupos de tres dígitos numéricos, de los que no se muestran los 0 a la izquierda del número, salvo que el valor del grupo sea 0.

El valor de estos grupos está comprendido entre 0 y 255, pero no todos los valores están disponibles para designar una dirección IP de usuario válida, ya que muchos de ellos están reservados para direcciones concretas.

La Internet Corporation for Assigned Names and Numbers (ICANN) reconoce tres clases de direcciones IP:

Clase A:

En esta clase se reserva el primer grupo a la identificación de la red, quedando los tres siguientes para identificar los diferentes host. Los rangos de esta clase están comprendidos entre 1.0.0.0 y 127.255.255.255. Actualmente la ICANN asigna redes de este grupo a gobiernos de todo el mundo, aunque hay algunas grandes empresas que tienen asignadas IP's de esta clase.

Clase B:

En esta clase se reservan los dos primeros grupos a la identificación de la red, quedando los dos siguientes para identificar los diferentes host. Los rangos de esta clase están comprendidos entre 128.0.0.0 y 191.255.255.255. Actualmente la ICANN asigna redes de este grupo a grandes y medianas empresas.

Clase C:

En esta clase se reservan los tres primeros grupos a la identificación de la red, quedando el último para identificar los diferentes hosts. Los rangos de esta clase están comprendidos entre 192.0.0.0 y 223.255.255.255. Actualmente la ICANN asigna redes de este grupo a aquellos que lo solicitan.

Dentro de estas clases hay otra serie de asignaciones:

- La dirección 0.0.0.0 se utiliza por las máquinas cuando están arrancando o no se les ha asignado dirección.

- La dirección que tiene su parte de host a cero sirve para definir la red en la que se ubica. Se denomina dirección de red.

- La dirección que tiene su parte de host a unos sirve para comunicar con todos los hosts de la red en la que se ubica. Se denomina Dirección de broadcast.

- Las direcciones 127.x.x.x se reservan para pruebas de retroalimentación. Se denomina Dirección de bucle local o loopback.

Al usuario lo que más le interesa es un grupo de direcciones IP que no están asignadas dentro de cada grupo. Son las que reciben el nombre de Redes privadas, y son las que pueden ser utilizadas por los hosts que usan traducción de dirección de red (NAT) para conectarse a Internet o por los hosts que no se conectan a Internet.

En una misma red no puede haber dos direcciones iguales, pero sí se pueden repetir en dos redes privadas que no tengan conexión entre sí. Las direcciones privadas dentro de cada clase son:

- Clase A: 10.0.0.0 a 10.255.255.255 (8 bits red, 24 bits hosts)

- Clase B: 172.16.0.0 a 172.31.255.255 (16 bits red, 16 bits hosts)

- Clase C: 192.168.0.0 a 192.168.255.255 (24 bits red, 8 bits hosts)

Pero no es esta la única dirección de tipo TCP/IP que tenemos en nuestra red. Vamos a ver los diferentes tipos y a qué corresponde cada uno de ellos:

Dirección IP:

Es la que hemos visto hasta el momento, y sirve para identificar a nuestra máquina. Esta dirección puede ser a su vez de dos tipos diferentes:

- IP pública:

Es la dirección IP con la que nos identificamos al conectarnos a otras redes (Internet). Esta IP nos la asigna nuestro proveedor ISP, y no tenemos control sobre ella. A su vez puede ser de dos tipos diferentes:

- IP estática:

Es cuando tenemos una dirección IP fija asignada. Este tipo es poco utilizado, carece de interés para el usuario doméstico y además los proveedores ISP suelen cobrar un suplemento por ellas.

- IP dinámica:

Es la utilizada habitualmente. Nuestro proveedor ISP nos asigna al conectarnos a la red (Internet) una dirección que tenga disponible en ese momento. Esta dirección cambia cada vez que nos desconectamos de Internet y nos volvemos a conectar.

OJO: desconectarse de Internet y volver a conectarse NO es cerrar y volver a abrir el explorador de Internet, sino que es, en el caso de un router, apagar el router y volver a encenderlo pasado un tiempo (normalmente más de 5 minutos) o bien en el caso de utilizar un módem cuando apagamos éste (o en ese caso cerramos la conexión).

Hay que recordar que esta IP se le asigna al equipo que conecta con Internet, entendiéndose como equipo al módem o router.

- IP privada:

Es la dirección IP de cada equipo (ordenador o cualquier elemento que se conecte a través del protocolo TCP/IP) de nuestra red.

Al contrario de lo que ocurre con la IP pública, la IP privada sí que la asignamos nosotros, aunque se puede asignar de forma automática (mediante DHCP).

jueves, 3 de abril de 2014

Protocolo TCP/IP

| TCP/IP mantiene silenciosamente a todos ellos en funcionamiento. El nombre TCP/IP proviene de dos de los protocolos más importantes de la familia de protocolos Internet, el Transmission Control Protocol (TCP) y el Internet Protocol (IP). La principal virtud de TCP/IP estriba en que esta diseñada para enlazar ordenadores de diferentes tipos, incluyendo PCs, minis y mainframes que ejecuten sistemas operativos distintos sobre redes de área local y redes de área extensa y, por tanto, permite la conexión de equipos distantes geográficamente. Internet se encuentra estrechamente unida a un sistema de protocolo de comunicación denominado TCP/IP (Transmission Control Protocol/ Internet Protocol), que se utiliza para transferir datos en Internet además en muchas redes de área local.

|

Encriptacion (Metodos paso por sutitucion)

Cifrado César

Este código de cifrado es uno de los más antiguos ya que su uso se

remonta a Julio César. El principio de cifrado se basa en la adición de

un valor constante a todos los caracteres de un mensaje o, más

precisamente, a su código ASCII (American National Standard Code for

Information Interchange).

Simplemente es cuestión de cambiar todos los valores de los caracteres de un mensaje en un determinado número de posiciones, es decir, sustituir cada letra por otra. Por ejemplo, si cambiamos 3 posiciones del mensaje "COMMENT CA MARCHE", obtenemos "FRPPHQW FD PDUFKH". Cuando el valor agregado da una letra posterior a la Z, podemos simplemente continuar empezando por la A. Esto quiere decir que aplicamos un módulo 26.

Como, por ejemplo, en la película 2001: Una Odisea al Espacio, el ordenador se llamó HAL. Este nombre es, en realidad, IBM desplazado una posición hacia abajo...

El carácter que corresponde al valor que se agregó al mensaje para el cifrado se llama clave. En este caso, la clave es C, ya que es la 3º letra del alfabeto.

Este sistema de cifrado es, en verdad, muy fácil de implementar, pero su desventaja es que es totalmente asimétrico, ya que se puede realizar una simple sustracción para averiguar el mensaje inicial. Un método básico consiste en una simple sustracción de los números 1 al 26 para ver si alguno de estos números nos da un mensaje inteligible.

Simplemente es cuestión de cambiar todos los valores de los caracteres de un mensaje en un determinado número de posiciones, es decir, sustituir cada letra por otra. Por ejemplo, si cambiamos 3 posiciones del mensaje "COMMENT CA MARCHE", obtenemos "FRPPHQW FD PDUFKH". Cuando el valor agregado da una letra posterior a la Z, podemos simplemente continuar empezando por la A. Esto quiere decir que aplicamos un módulo 26.

Como, por ejemplo, en la película 2001: Una Odisea al Espacio, el ordenador se llamó HAL. Este nombre es, en realidad, IBM desplazado una posición hacia abajo...

El carácter que corresponde al valor que se agregó al mensaje para el cifrado se llama clave. En este caso, la clave es C, ya que es la 3º letra del alfabeto.

Este sistema de cifrado es, en verdad, muy fácil de implementar, pero su desventaja es que es totalmente asimétrico, ya que se puede realizar una simple sustracción para averiguar el mensaje inicial. Un método básico consiste en una simple sustracción de los números 1 al 26 para ver si alguno de estos números nos da un mensaje inteligible.

Un método más avanzado consiste en calcular la frecuencia con que aparecen las letras en el mensaje codificado (esto se hace cada vez más fácil a medida que el mensaje es más largo). Según el idioma, algunas

letras se usan con más frecuencia que otras (por ejemplo, en francés la

letra E es la más usada). De esta forma, la letra que aparece con más

frecuencia en el texto cifrado mediante el cifrado César será la que

corresponda a la letra E y una simple sustracción nos da la clave de

cifrado.

Protocolos seguros

Secure Sockets Layers (SSL)

El sistema SSL es independiente del protocolo utilizado; esto significa que puede asegurar transacciones realizadas en la Web a través del protocolo HTTP y también conexiones a través de los protocolos FTP, POP e IMAP. SSL actúa como una capa adicional que permite garantizar la seguridad de los datos y que se ubica entre la capa de la aplicación y la capa de transporte ( por ejemplo, el protocolo TCP).

De esta forma, SSL es transparente para el usuario (es decir, el usuario puede no conocer que está usando SSL).

Actualmente, casi todos los navegadores soportan el protocolo SSL.

A mediados de 2001, la patente SSL ,que hasta ese momento había pertenecido a Netscape, fue adquirida por IETF (Internet Engineering Task Force) y adoptó el nombre de TLS (Transport Layer Security).

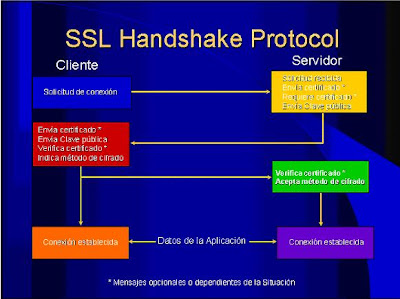

* Primero, el cliente se conecta al servidor comercial protegido por SSL y pide la autenticación. El cliente también envía la lista de los criptosistemas que soporta, clasificada en orden descendente por la longitud de la clave.

* El servidor que recibe la solicitud envía un certificado al cliente que contiene la clave pública del servidor firmado por una entidad de certificación (CA), y también el nombre del criptosistema que está más alto en la lista de compatibilidades (la longitud de la clave de cifrado - 40 o 128 bits - será la del criptosistema compartido que tiene el tamaño de clave de mayor longitud).

* El cliente verifica la validez del certificado (y por consiguiente, la autenticidad del vendedor), luego crea una clave secreta al azar (más precisamente un supuesto bloque aleatorio), cifra esta clave con la clave pública del servidor y envía el resultado del servidor (clave de sesión).

* El servidor es capaz de descifrar la clave de sesión con su clave privada. De esta manera, hay dos entidades que comparten una clave que sólo ellos conocen. Las transacciones restantes pueden realizarse utilizando la clave de sesión, garantizando la integridad y la confidencialidad de los datos que se intercambian.

SSH

Ya que es imposible controlar todas las infraestructuras físicas ubicadas entre el usuario y el equipo remoto (al ser Internet una red abierta por definición), la única solución es confiar en la seguridad a un nivel lógico (al nivel de los datos).

El protocolo SSH (Secure Shell) es la respuesta a este problema ya que posibilita a sus usuarios (o servicios TCP/IP) acceder a un equipo a través de una comunicación cifrada (llamada túnel).

Es un protocolo que hace posible que un cliente (un usuario o incluso un equipo) abra una sesión interactiva en una máquina remota (servidor) para enviar comandos o archivos a través de un canal seguro.

* Los datos que circulan entre el cliente y el servidor están cifrados y esto garantiza su confidencialidad (nadie más que el servidor y el cliente pueden leer la información que se envía a través de la red). Como resultado, no es posible controlar la red con un rastreador.

* El cliente y el servidor se autentifican uno a otro para asegurarse que las dos máquinas que se comunican son, de hecho, aquellas que las partes creen que son. El hacker ya no puede adoptar la identidad del cliente o de su servidor (falsificación).

SSH es un protocolo, es decir, un método estándar que permite a los equipos establecer una conexión segura. Como tal, existe una variedad de implementaciones de clientes y servidores SSH. Algunas requieren el pago de una cuota, en tanto que otras son gratuitas o de código abierto: puede encontrar algunos clientes SSH en la sección de descargas de commentcamarche.

Una conexión SSH se establece en varias fases:

* En primera instancia, se determina la identidad entre el servidor y el cliente para establecer un canal seguro (capa segura de transporte).

* En segunda instancia, el cliente inicia sesión en el servidor.

El establecimiento de una capa segura de transporte comienza con la fase de negociación entre el cliente y el servidor para ponerse de acuerdo en los métodos de cifrado que quieren utilizar.

Después, para establecer una conexión segura, el servidor envía al cliente su clave de host. El cliente genera una clave de sesión de 256 bits que cifra con la clave pública del servidor y luego la envía al servidor junto con el algoritmo utilizado. El servidor descifra la clave de sesión con su clave privada y envía al cliente un mensaje de confirmación cifrado con la clave se sesión. Después de esto, las comunicaciones restantes se cifran gracias a un algoritmo de cifrado simétrico, mediante la clave de sesión compartida entre el cliente y el servidor.

HTTP Seguro

A diferencia de SSL (Secure Socket Layer) que funciona transportando capas, SHTTP garantiza la seguridad del mensaje mediante el protocolo HTTP, que marca individualmente los documentos HTML con certificados. En tanto que SSL es independiente de la aplicación utilizada y puede cifrar todo tipo de comunicación, SHTTP está íntimamente relacionado con el protocolo HTTP y cifra mensajes de forma individual.

Los mensajes SHTTP se basan en tres componentes:

* el mensaje HTTP

* las preferencias criptográficas del remitente

* las preferencias del destinatario

Así, para descifrar un mensaje SHTTP, el destinatario analiza los encabezados del mensaje para determinar el tipo de método que se utilizó para cifrar el mensaje. Luego, basándose en sus preferencias criptográficas presentes y pasadas, y en las preferencias criptográficas pasadas del remitente, el destinatario puede descifrar el mensaje.

Cuando SSL y SHTTP competían, muchas personas se dieron entonces cuenta de que estos dos protocolos de seguridad eran complementarios, ya que no trabajaban en el mismo nivel. El SSL garantiza una conexión segura a Internet, mientras que el SHTTP garantiza intercambios HTTP seguros.

Como resultado, la compañía Terisa Systems, especializada en protección de red y formada por RSA Data Security y EIT, desarrolló un kit de programación que permitió a los administradores desarrollar servidores Web implementando los protocolos SSL y SHTTP (SecureWeb Server Toolkit) así como clientes Web capaces de soportar estos protocolos (SecureWeb Client Toolkit).

SET (Secure Electronic Transaction; en castellano, Transacción

Electrónica Segura) es un protocolo desarrollado por Visa y Mastercard y

que utiliza el estándar SSL (Secure Socket Layer).

SET (Secure Electronic Transaction; en castellano, Transacción

Electrónica Segura) es un protocolo desarrollado por Visa y Mastercard y

que utiliza el estándar SSL (Secure Socket Layer).

SET se basa en el uso de una firma electrónica del comprador y una transacción que involucra, no sólo al comprador y al vendedor, sino también a sus respectivos bancos.

Cuando se realiza una transacción segura por medio de SET, los datos del cliente son enviados al servidor del vendedor, pero dicho vendedor sólo recibe la orden. Los números de la tarjeta del banco se envían directamente al banco del vendedor, quien podrá leer los detalles de la cuenta bancaria del comprador y contactar con el banco para verificarlos en tiempo real.

Modelo OSI

El modelo de interconexión de sistemas abiertos (OSI) tiene siete capas.

Este artículo las describe y explica sus funciones, empezando por la

más baja en la jerarquía (la física) y siguiendo hacia la más alta (la

aplicación). Las capas se apilan de esta forma:

Esta capa libera a las capas superiores de la necesidad de tener conocimientos sobre la transmisión de datos y las tecnologías de conmutación intermedias que se utilizan para conectar los sistemas de conmutación. Establece, mantiene y finaliza las conexiones entre las instalaciones de comunicación que intervienen (uno o varios sistemas intermedios en la subred de comunicación).

En la capa de red y las capas inferiores, existen protocolos entre pares entre un nodo y su vecino inmediato, pero es posible que el vecino sea un nodo a través del cual se enrutan datos, no la estación de destino. Las estaciones de origen y de destino pueden estar separadas por muchos sistemas intermedios.

El tamaño y la complejidad de un protocolo de transporte depende del tipo de servicio que pueda obtener de la capa de transporte. Para tener una capa de transporte confiable con una capacidad de circuito virtual, se requiere una mínima capa de transporte. Si la capa de red no es confiable o solo admite datagramas, el protocolo de transporte debería incluir detección y recuperación de errores extensivos.

La capa de transporte proporciona:

Así pues, la información del encabezado de la capa de transporte debe incluir información de control, como marcadores de inicio y fin de mensajes, para permitir a la capa de transporte del otro extremo reconocer los límites del mensaje. Además, si las capas inferiores no mantienen la secuencia, el encabezado de transporte debe contener información de secuencias para permitir a la capa de transporte en el extremo receptor recolocar las piezas en el orden correcto antes de enviar el mensaje recibido a la capa superior.

La capa de presentación proporciona:

El nivel de aplicación actúa como ventana para los usuarios y los procesos de aplicaciones para tener acceso a servicios de red. Esta capa contiene varias funciones que se utilizan con frecuencia:

- Aplicación

- Presentación

- Sesión

- Transporte

- Red

- Vínculo de datos

- Física

CAPA FÍSICA

La capa física, la más baja del modelo OSI, se encarga de la transmisión y recepción de una secuencia no estructurada de bits sin procesar a través de un medio físico. Describe las interfaces eléctrica/óptica, mecánica y funcional al medio físico, y lleva las señales hacia el resto de capas superiores. Proporciona:- Codificación de datos: modifica el modelo de señal digital

sencillo (1 y 0) que utiliza el equipo para acomodar mejor las

características del medio físico y para ayudar a la sincronización entre

bits y trama. Determina:

- Qué estado de la señal representa un binario 1

- Como sabe la estación receptora cuándo empieza un "momento bit"

- Cómo delimita la estación receptora una trama

- Anexo al medio físico, con capacidad para varias posibilidades en el medio:

- ¿Se utilizará un transceptor externo (MAU) para conectar con el medio?

- ¿Cuántas patillas tienen los conectores y para qué se utiliza cada una de ellas?

- Técnica de la transmisión: determina si se van a transmitir los bits codificados por señalización de banda base (digital) o de banda ancha (analógica).

- Transmisión de medio físico: transmite bits como señales eléctricas u ópticas adecuadas para el medio físico y determina:

- Qué opciones de medios físicos pueden utilizarse

- Cuántos voltios/db se deben utilizar para representar un estado de señal en particular mediante un medio físico determinado

CAPA DE VÍNCULO DE DATOS

La capa de vínculo de datos ofrece una transferencia sin errores de tramas de datos desde un nodo a otro a través de la capa física, permitiendo a las capas por encima asumir virtualmente la transmisión sin errores a través del vínculo. Para ello, la capa de vínculo de datos proporciona:- Establecimiento y finalización de vínculos: establece y finaliza el vínculo lógico entre dos nodos.

- Control del tráfico de tramas: indica al nodo de transmisión que "dé marcha atrás" cuando no haya ningún búfer de trama disponible.

- Secuenciación de tramas: transmite y recibe tramas secuencialmente.

- Confirmación de trama: proporciona/espera confirmaciones de trama. Detecta errores y se recupera de ellos cuando se producen en la capa física mediante la retransmisión de tramas no confirmadas y el control de la recepción de tramas duplicadas.

- Delimitación de trama: crea y reconoce los límites de la trama.

- Comprobación de errores de trama: comprueba la integridad de las tramas recibidas.

- Administración de acceso al medio: determina si el nodo "tiene derecho" a utilizar el medio físico.

CAPA DE RED

La capa de red controla el funcionamiento de la subred, decidiendo qué ruta de acceso física deberían tomar los datos en función de las condiciones de la red, la prioridad de servicio y otros factores. Proporciona:- Enrutamiento: enruta tramas entre redes.

- Control de tráfico de subred: los enrutadores (sistemas intermedios de capa de red) pueden indicar a una estación emisora que "reduzca" su transmisión de tramas cuando el búfer del enrutador se llene.

- Fragmentación de trama: si determina que el tamaño de la unidad de transmisión máxima (MTU) que sigue en el enrutador es inferior al tamaño de la trama, un enrutador puede fragmentar una trama para la transmisión y volver a ensamblarla en la estación de destino.

- Asignación de direcciones lógico-físicas: traduce direcciones lógicas, o nombres, en direcciones físicas.

- Cuentas de uso de subred: dispone de funciones de contabilidad para realizar un seguimiento de las tramas reenviadas por sistemas intermedios de subred con el fin de producir información de facturación.

Subred de comunicaciones

El software de capa de red debe generar encabezados para que el software de capa de red que reside en los sistemas intermedios de subred pueda reconocerlos y utilizarlos para enrutar datos a la dirección de destino.Esta capa libera a las capas superiores de la necesidad de tener conocimientos sobre la transmisión de datos y las tecnologías de conmutación intermedias que se utilizan para conectar los sistemas de conmutación. Establece, mantiene y finaliza las conexiones entre las instalaciones de comunicación que intervienen (uno o varios sistemas intermedios en la subred de comunicación).

En la capa de red y las capas inferiores, existen protocolos entre pares entre un nodo y su vecino inmediato, pero es posible que el vecino sea un nodo a través del cual se enrutan datos, no la estación de destino. Las estaciones de origen y de destino pueden estar separadas por muchos sistemas intermedios.

CAPA DE TRANSPORTE

La capa de transporte garantiza que los mensajes se entregan sin errores, en secuencia y sin pérdidas o duplicaciones. Libera a los protocolos de capas superiores de cualquier cuestión relacionada con la transferencia de datos entre ellos y sus pares.El tamaño y la complejidad de un protocolo de transporte depende del tipo de servicio que pueda obtener de la capa de transporte. Para tener una capa de transporte confiable con una capacidad de circuito virtual, se requiere una mínima capa de transporte. Si la capa de red no es confiable o solo admite datagramas, el protocolo de transporte debería incluir detección y recuperación de errores extensivos.

La capa de transporte proporciona:

- Segmentación de mensajes: acepta un mensaje de la capa (de sesión) que tiene por encima, lo divide en unidades más pequeñas (si no es aún lo suficientemente pequeño) y transmite las unidades más pequeñas a la capa de red. La capa de transporte en la estación de destino vuelve a ensamblar el mensaje.

- Confirmación de mensaje: proporciona una entrega de mensajes confiable de extremo a extremo con confirmaciones.

- Control del tráfico de mensajes: indica a la estación de transmisión que "dé marcha atrás" cuando no haya ningún búfer de mensaje disponible.

- Multiplexación de sesión: multiplexa varias secuencias de mensajes, o sesiones, en un vínculo lógico y realiza un seguimiento de qué mensajes pertenecen a qué sesiones (consulte la capa de sesiones).

Así pues, la información del encabezado de la capa de transporte debe incluir información de control, como marcadores de inicio y fin de mensajes, para permitir a la capa de transporte del otro extremo reconocer los límites del mensaje. Además, si las capas inferiores no mantienen la secuencia, el encabezado de transporte debe contener información de secuencias para permitir a la capa de transporte en el extremo receptor recolocar las piezas en el orden correcto antes de enviar el mensaje recibido a la capa superior.

Capas de un extremo a otro

A diferencia de las capas inferiores de "subred" cuyo protocolo se encuentra entre nodos inmediatamente adyacentes, la capa de transporte y las capas superiores son verdaderas capas de "origen a destino" o de un extremo a otro, y no les atañen los detalles de la instalación de comunicaciones subyacente. El software de capa de transporte (y el software superior) en la estación de origen lleva una conversación con software similar en la estación de destino utilizando encabezados de mensajes y mensajes de control.CAPA DE SESIÓN

La capa de sesión permite el establecimiento de sesiones entre procesos que se ejecutan en diferentes estaciones. Proporciona:- Establecimiento, mantenimiento y finalización de sesiones: permite que dos procesos de aplicación en diferentes equipos establezcan, utilicen y finalicen una conexión, que se denomina sesión.

- Soporte de sesión: realiza las funciones que permiten a estos procesos comunicarse a través de una red, ejecutando la seguridad, el reconocimiento de nombres, el registro, etc.

CAPA DE PRESENTACIÓN

La capa de presentación da formato a los datos que deberán presentarse en la capa de aplicación. Se puede decir que es el traductor de la red. Esta capa puede traducir datos de un formato utilizado por la capa de la aplicación a un formato común en la estación emisora y, a continuación, traducir el formato común a un formato conocido por la capa de la aplicación en la estación receptora.La capa de presentación proporciona:

- Conversión de código de caracteres: por ejemplo, de ASCII a EBCDIC.

- Conversión de datos: orden de bits, CR-CR/LF, punto flotante entre enteros, etc.

- Compresión de datos: reduce el número de bits que es necesario transmitir en la red.

- Cifrado de datos: cifra los datos por motivos de seguridad. Por ejemplo, cifrado de contraseñas.

CAPA DE APLICACIÓN

El nivel de aplicación actúa como ventana para los usuarios y los procesos de aplicaciones para tener acceso a servicios de red. Esta capa contiene varias funciones que se utilizan con frecuencia:

- Uso compartido de recursos y redirección de dispositivos

- Acceso a archivos remotos

- Acceso a la impresora remota

- Comunicación entre procesos

- Administración de la red

- Servicios de directorio

- Mensajería electrónica (como correo)

- Terminales virtuales de red

Suscribirse a:

Entradas (Atom)